[cmsmasters_row data_shortcode_id=”vgwts5vgu” data_padding_bottom_mobile_v=”0″ data_padding_top_mobile_v=”0″ data_padding_bottom_mobile_h=”0″ data_padding_top_mobile_h=”0″ data_padding_bottom_tablet=”0″ data_padding_top_tablet=”0″ data_padding_bottom_laptop=”0″ data_padding_top_laptop=”0″ data_padding_bottom_large=”0″ data_padding_top_large=”0″ data_padding_bottom=”50″ data_padding_top=”0″ data_bg_parallax_ratio=”0.5″ data_bg_size=”cover” data_bg_attachment=”scroll” data_bg_repeat=”no-repeat” data_bg_position=”top center” data_color=”default” data_bot_style=”default” data_top_style=”default” data_padding_right=”3″ data_padding_left=”3″ data_width=”boxed”][cmsmasters_column data_width=”1/1″ data_shortcode_id=”brbeg2s7z4″ data_animation_delay=”0″ data_border_style=”default” data_bg_size=”cover” data_bg_attachment=”scroll” data_bg_repeat=”no-repeat” data_bg_position=”top center”][cmsmasters_text shortcode_id=”ypu1eyic9f” animation_delay=”0″]

Обеспечивать безопасность бизнеса – системная многосторонняя задача.

Напомню типовые риски, с которыми могут столкнуться компании:

- Внутренний злоумышленник

- Взлом и несанкционированное вмешательство

- Человеческие ошибки

- Пожары, затопления, стихийные бедствия

- Технологические риски

- Физическая кража

- Действия проверяющих и силовых органов

Как выстраивать эффективную систему информзащиты, анализируя ключевые активы и процессы, мы рассказали в публикации.

Предыдущие заметки были посвящены уменьшению рисков действия внутренних злоумышленников и рисков, связанным с человеческим фактором. Теперь – о “внешнем блоке”.

Пожары, затопления, стихийные бедствия

За двадцатилетнюю IT-практику сталкивался с четырьмя пожарами (в том числе на площадках коммерческих дата-центров), двумя затоплениями, прилетом новогодних петард во внешние элементы технической инфраструктуры, уничтожением части инфраструктуры во время военных действий в Донецкой области.

Чтобы обеспечить скорейшую и эффективную реакцию, у вас должно быть понимание:

- Где находится ваше ключевое IT-оборудование;

- Как оно защищено от пожаров, затоплений, разрушений здания и других стихийных бедствий;

- Что будете делать, если все же в какой-то из локаций ваше оборудование пострадает;

- “Выживут” ли ваши бекапы, при наступлении подобных событий.

Полезным будет оформить “План восстановления”. При его подготовке “проявляются” множество нюансов, которые необходимо будет учесть для успешного возобновления работы.

А для сотрудников будет четкий перечень действий “что делать” в кризисной ситуации. Так же советую иметь распечатанную “оффлайн” копию такого плана.

Технологические риски

То же можно сказать и про распространённые технические риски:

- Пропало электричество на вводе в серверную. Как долго ваши УПСы продержатся, есть ли дизель генератор и насколько времени хватит топлива в нем?

- Сломался один из кондиционеров в вашей серверной. Хватит ли оставшихся, обеспечивать охлаждение? Ваши последующие действия?

- Проблема с каналом передачи данных или Интернет к вашей серверной

Есть ли у вас мониторинг вышеописанных событий и типовые инструкции, что в этих случаях должен делать персонал?

Физическая кража

Технологическая эпоха отнюдь не минимизирует, но расширяет возможности физических краж, ваша задача отвечать на усиление вызовов.

Украденный ноутбук или смартфон сотрудника часто может содержать конфиденциальные данные или аккаунты к разным системам. Многие люди лишаются своих электронных устройств, оставив их, например, без присмотра в машине “на пять минут”.

Кража первичных бумажных документов (договора, акты, отчеты). В некоторых компаниях, например, распечатки конфиденциальных документов могут днями лежать на общедоступном принтере.

Кража ключей от клиент-банка, электронной цифровой подписи. Сейчас ситуация потихоньку меняется и многие организации переходят на защищенные носители (мы, например, пользуемся защищенными токенами от нашей компании “Автор”).

Но также многие по-прежнему используют незащищенные флешки или вообще хранят ключи на общедоступном файловом сервере, что сильно упрощает их несанкционированное использование.

Кража IT-оборудования. Насколько надежно защищен физический доступ в вашу серверную?

Действия проверяющих и силовых органов

Что вы будете делать, если во время проверки:

- Изымут бумажную первичную документацию (договора, акты работ и т.д.). Смогут ли ваши сотрудники продолжать операционную деятельность, пользуясь, например, электронным архивом скан-копий?

- Изымут персональные ПК сотрудников?

- Изымут оборудование серверной?

- Изымут электронные ключи/флешки/ съемные носители?

В этой группе рисков рекомендуем прорабатывать не только технические меры (например, резервный дата-центр), но и организационно-юридические действия, направленные на снижение рисков таких изъятий.

Что дальше?

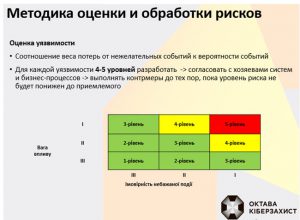

Оценить выписанные риски. Например, по “вес потерь vs вероятность нежелательных событий”.

Нет смысла пытаться “закрыть” все риски сразу. Определите для себя уровень критичности (например, 3-5) и начните разработку и реализацию мер по смягчению рисков для них.

Задача мероприятий – снизить уровень критичности до приемлемого.

[/cmsmasters_text][/cmsmasters_column][/cmsmasters_row]